Cyber rady

Znasz zasady cyberhigieny? Czy potrafisz rozpoznać PHISHING?

Renata Kania

Tempo rozwoju cyberzagrożeń jest niemal wprost proporcjonalne do tempa rozwoju technologicznego. Niezmiennie, to phishing jest najczęstszym, a jednocześnie najbardziej niebezpiecznym i skutecznym rodzajem cyberataku. Świadomość zasad bezpieczeństwa i praktyka cyberhigieny to metody w walce z cyberzagrożeniami. Oszuści działając innowacyjnie usiłują zaatakować najpotężniejszy komputer świata jakim jest ludzki mózg. Stosują metody inżynierii społecznej aby nimi złamać naszą wrażliwość.

SOCJOTECHNIKA jest to sposób wywierania wpływu przez wykorzystanie ludzkich zachowań do złamania zabezpieczeń bez spostrzeżenia przez daną osobę, że została zmanipulowana. Celem hakera jest nakłonienie „ofiary” do wykonania określonej aktywności, np. podania hakerowi danych logowania do konta bankowego czy haseł zabezpieczających kluczowe dane firmy. Osoby stosujące socjotechnikę często przypisują sobie fałszywą tożsamość, podszywają się pod pracowników banków, serwisów komputerowych i innych instytucji. Aby dopiąć swego, wykorzystują różne kanały komunikacji i dotarcia do potencjalnej ofiary.

Tak też się dzieje, każdego dnia jesteśmy na celowniku hakerów, my, nasze firmy, nasi pracodawcy. A wszystko to w celu kradzieży i przejęcia wrażliwych danych, które pod wpływem nacisku i sztuki manipulacji ofiara przekazuje w ręce hakera. Scenariusze ataków są różne lecz zawsze mają ten sam cel i podobne metody.

Najbardziej powszechnym i jednocześnie najbardziej niebezpiecznym cyberzagrożeniem wykorzystującym metody socjotechniki jest phishing. Zagrożenie to polega na podszywaniu się pod znaną nam osobę, firmę bądź instytucję godną zaufania w celu wyłudzenia poufnych danych, uzyskania dostępu do urządzenia po to by wkraść się na konto bankowe lub do baz danych. W tej roli wykorzystują najczęściej fałszywe e-maile, SMS-y i połączenia. Coraz częściej oszuści działają także za pośrednictwem komunikatorów i portali społeczności. Podszywają się pod naszych znajomych, podrabiają strony internetowe, wykorzystują logotypy firm. Urządzenia, przez które nas atakują, to telefon, komputer, laptop, tablet i inne nośniki mające dostęp do Internetu. Ataki te stale ewoluują a ich scenariusze wyglądają na łudząco podobne do autentycznych treści, dlatego musimy dokładnie analizować każdą otrzymywaną wiadomość i połączenie.

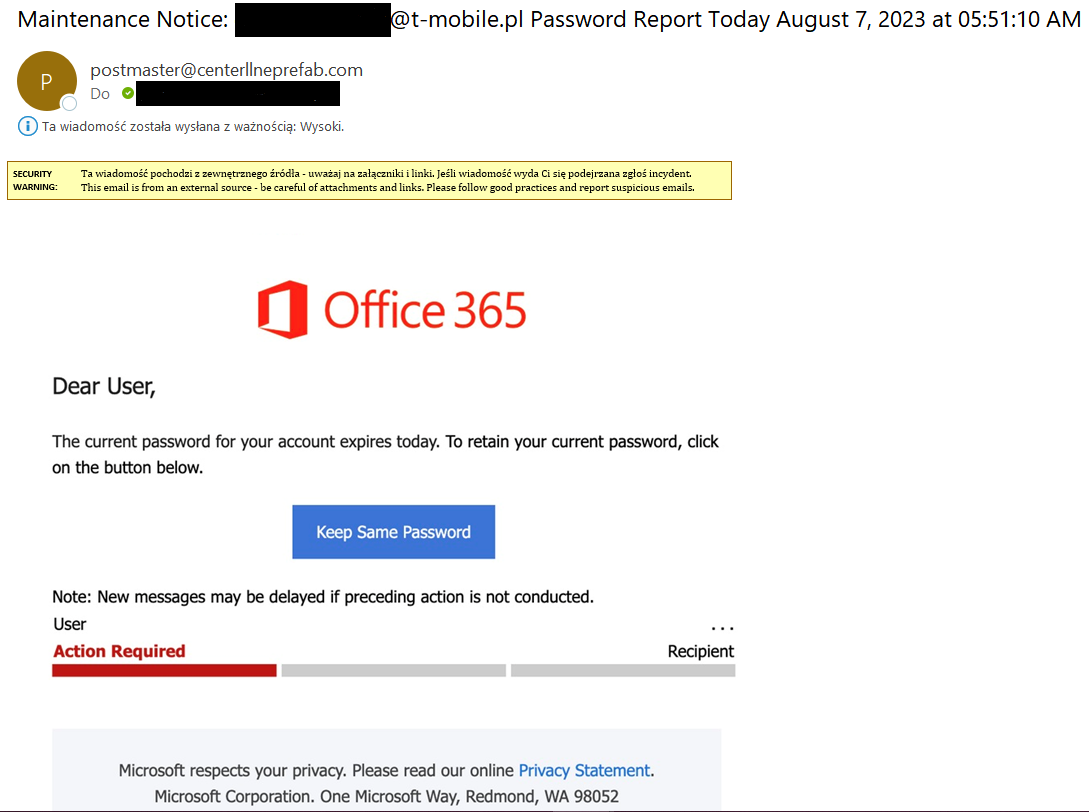

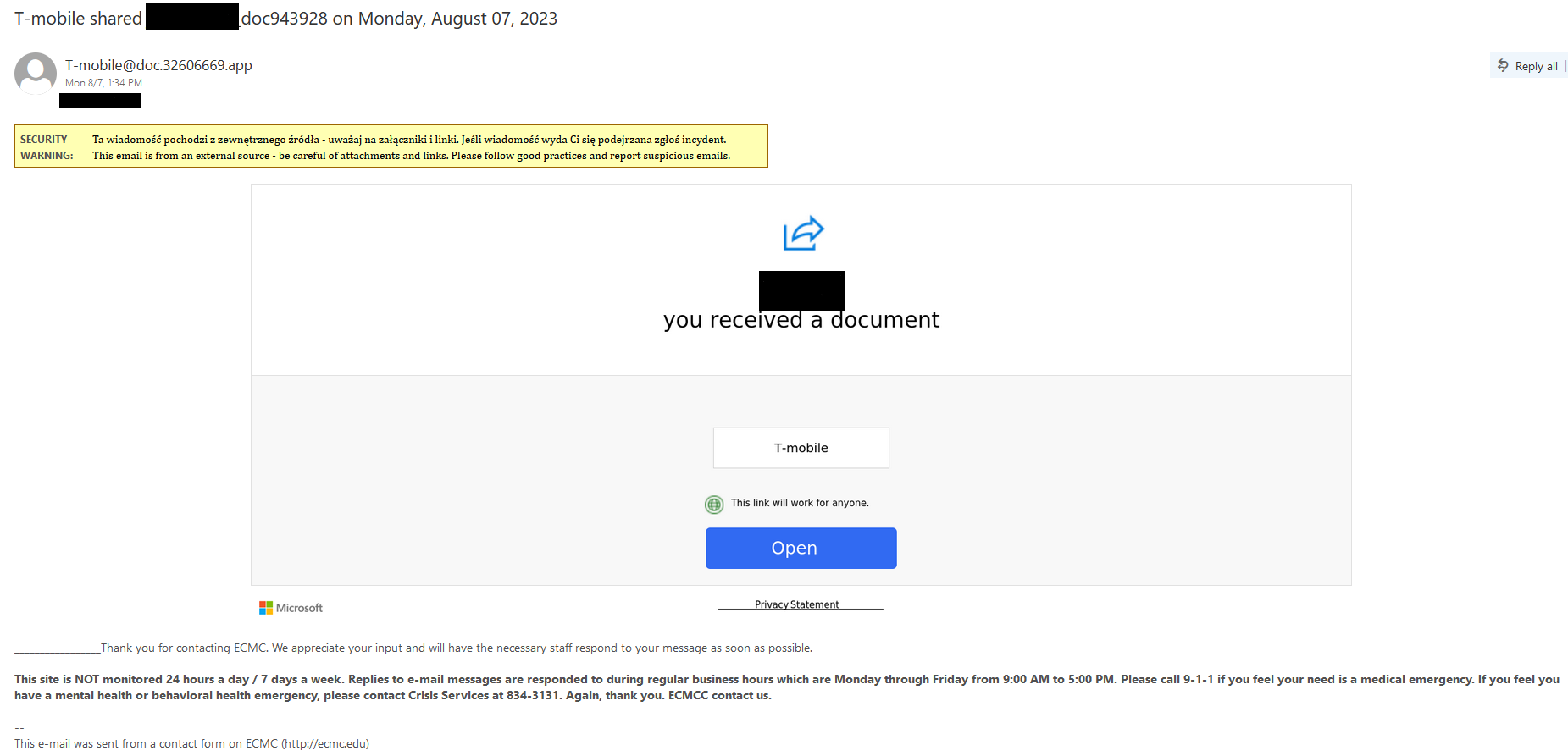

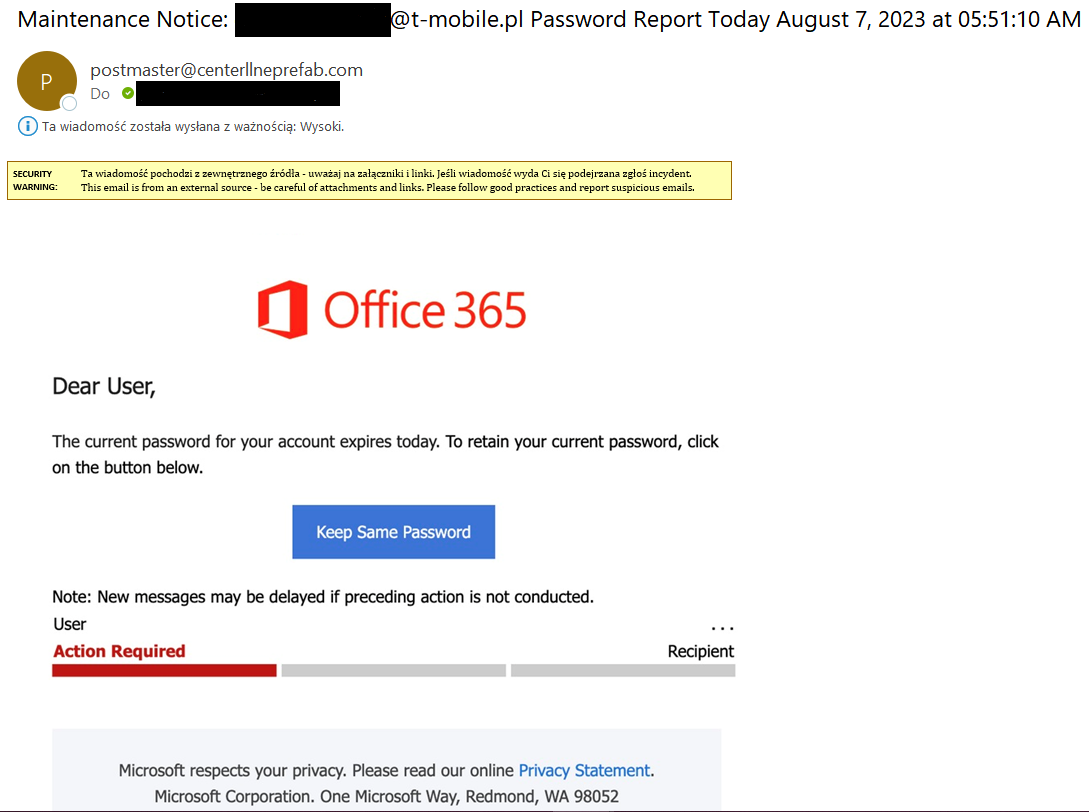

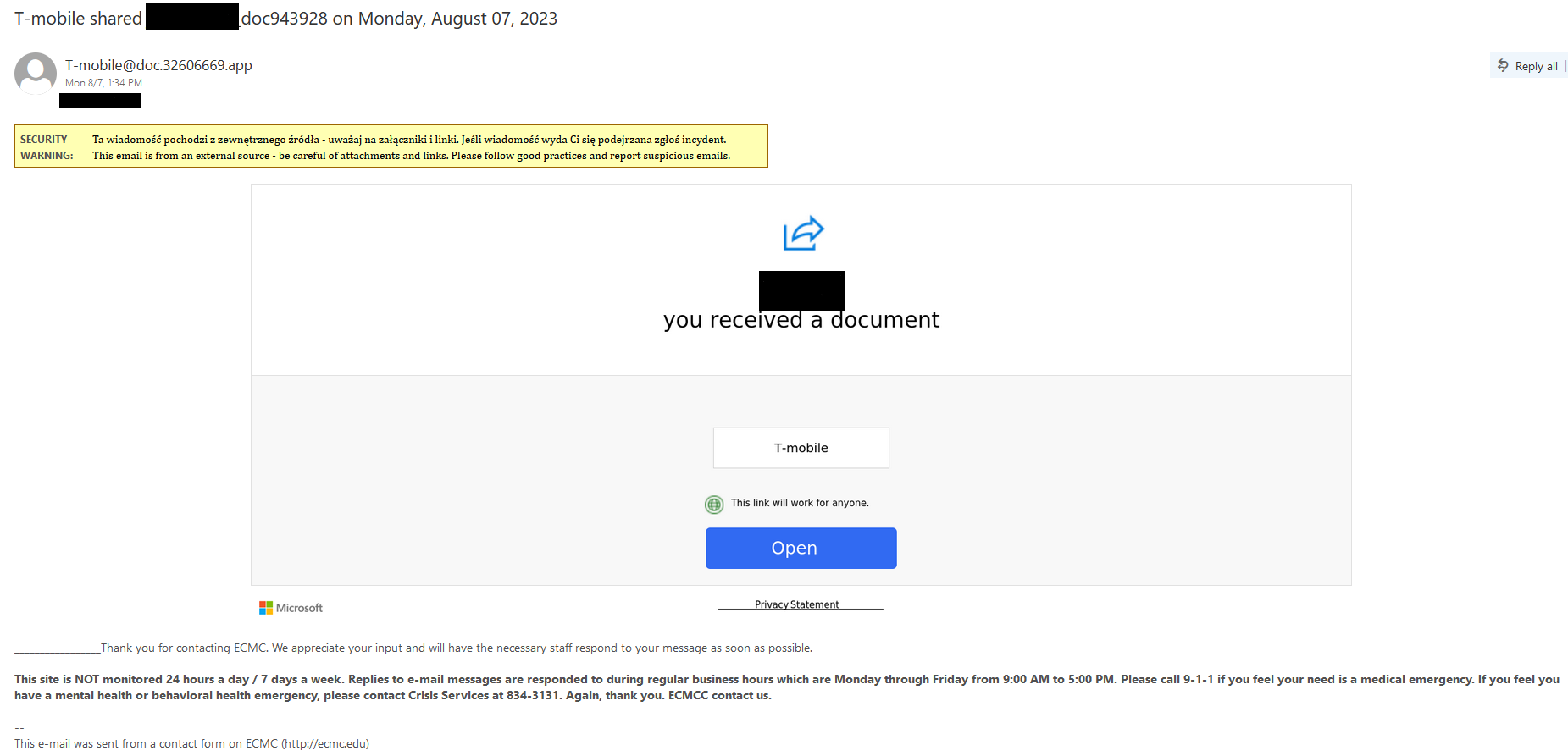

Poniżej wskazujemy na elementy wiadomości email, które ułatwią rozpoznanie zagrożenia:

Pamiętajcie! Tam gdzie rodzą się wątpliwości, tam istnieje prawdopodobieństwo zagrożenia.

Nasze CYBER RADY:

1. Nie klikaj w linki zamieszczone w wiadomościach, nie pobieraj załączonych w treści plików i nie skanuj kodów QR. Zawsze weryfikuj autentyczność wiadomości oraz nadawcę, najskuteczniej jest skontaktować się z rzekomym nadawcą.

2. Wiadomość wydaje Ci się pilna i wzbudza ciekawość? Nadawca ponagla, wskazując że masz tylko 20 minut na odbiór nagrody lub rabatu? Zatrzymaj się i zastanów – to jedna z socjotechnik, które mają zachęcić Cię do szybkiego i nieprzemyślanego reagowania. Ogromna część ataków phishingowych ma za zadanie wzbudzenie w czytelniku silnych emocji.

4. Nie odpowiadaj na mail, który wyda Ci się podejrzany. Ignoruj prośby o podanie loginu i hasła, swoich danych osobowych lub skanu dowodu osobistego.

5. Nie miej zaufania do wiadomości zawierających prośby o pieniądze – nawet od najbliższych współpracowników lub znajomych. Pamiętaj, że ich konto mogło zostać zhakowane i wykorzystane wbrew ich intencjom. Dotyczy to zwłaszcza sieci społecznościowych.

Żyjemy w czasach potrzeby wzmożonego zaufania. Zaufania w relacjach między ludzkich jak i zaufania wobec cyberrzeczywistości. Dzisiaj w erze komunikacji elektronicznej, gdzie tożsamość osoby jest tożsamością cyfrową, musimy zdawać sobie sprawę z nowych zagrożeń dla nas samych i firm, w których pracujemy, i którymi zarządzamy. Nie możemy bagatelizować problemu ani unikać tego tematu, gdyż dynamika wzrostu zagrożeń w ostatniej dekadzie jak i stopień automatyzacji ataków oznaczają, że niebezpieczeństwo czyha. Dlatego tak istotna jest edukacja w zakresie cyberbezpieczeństwa.

Wyłącznie naszą ostrożnością i świadomością możemy zapanować nad naszym cyberbezpieczeństwem.

Wiadomości budzące podejrzenie, prosimy przesyłać na adres: cert@t-mobile.pl w postaci załącznika w formacie .eml lub .msg.

Tak też się dzieje, każdego dnia jesteśmy na celowniku hakerów, my, nasze firmy, nasi pracodawcy. A wszystko to w celu kradzieży i przejęcia wrażliwych danych, które pod wpływem nacisku i sztuki manipulacji ofiara przekazuje w ręce hakera. Scenariusze ataków są różne lecz zawsze mają ten sam cel i podobne metody.

Najbardziej powszechnym i jednocześnie najbardziej niebezpiecznym cyberzagrożeniem wykorzystującym metody socjotechniki jest phishing. Zagrożenie to polega na podszywaniu się pod znaną nam osobę, firmę bądź instytucję godną zaufania w celu wyłudzenia poufnych danych, uzyskania dostępu do urządzenia po to by wkraść się na konto bankowe lub do baz danych. W tej roli wykorzystują najczęściej fałszywe e-maile, SMS-y i połączenia. Coraz częściej oszuści działają także za pośrednictwem komunikatorów i portali społeczności. Podszywają się pod naszych znajomych, podrabiają strony internetowe, wykorzystują logotypy firm. Urządzenia, przez które nas atakują, to telefon, komputer, laptop, tablet i inne nośniki mające dostęp do Internetu. Ataki te stale ewoluują a ich scenariusze wyglądają na łudząco podobne do autentycznych treści, dlatego musimy dokładnie analizować każdą otrzymywaną wiadomość i połączenie.

Poniżej wskazujemy na elementy wiadomości email, które ułatwią rozpoznanie zagrożenia:

- Niezgodne źródło - zawsze sprawdzaj nadawcę i to, czy jego adres/nazwa nie zawiera np literówek, błędów czy całkowicie niepoprawnej domeny (w przypadku maili).

- Błędy - wiadomości phishingowe często zawierają literówki, błędy interpunkcyjne oraz gramatyczne, a także językowe. Czasem wynikają one z nieznajomości języka, automatycznego tłumaczenia lub z pośpiechu.

- Powołanie się na nieistniejące procedury - manipulacja może polegać na tym, że proszeni jesteśmy o podanie informacji, które rzekomo niezbędne są do przeprowadzenia procedur w ramach danej instytucji.

- Wywoływanie poczucia nagłości - należy zwrócić uwagę czy w treści są ponaglenia skłaniające do szybkiej reakcji, np. „ natychmiast”„pozostało kilka minut”

- Fałszywe linki - przyjmijmy za złotą zasadę, że nie klikamy w linki umieszczone w wiadomościach, gdyż może to spowodować przeniesienie na fałszywą stronę logowania, w której zostaniemy poproszeni o podanie loginu lub hasła, a to może przynieść nieodwracalne szkody w postaci kradzieży naszych danych, danych firmy, środków finansowych, przejęcie kontroli nad urządzeniem, zakłócenie ciągłości działania organizacji.

Pamiętajcie! Tam gdzie rodzą się wątpliwości, tam istnieje prawdopodobieństwo zagrożenia.

Nasze CYBER RADY:

1. Nie klikaj w linki zamieszczone w wiadomościach, nie pobieraj załączonych w treści plików i nie skanuj kodów QR. Zawsze weryfikuj autentyczność wiadomości oraz nadawcę, najskuteczniej jest skontaktować się z rzekomym nadawcą.

2. Wiadomość wydaje Ci się pilna i wzbudza ciekawość? Nadawca ponagla, wskazując że masz tylko 20 minut na odbiór nagrody lub rabatu? Zatrzymaj się i zastanów – to jedna z socjotechnik, które mają zachęcić Cię do szybkiego i nieprzemyślanego reagowania. Ogromna część ataków phishingowych ma za zadanie wzbudzenie w czytelniku silnych emocji.

4. Nie odpowiadaj na mail, który wyda Ci się podejrzany. Ignoruj prośby o podanie loginu i hasła, swoich danych osobowych lub skanu dowodu osobistego.

5. Nie miej zaufania do wiadomości zawierających prośby o pieniądze – nawet od najbliższych współpracowników lub znajomych. Pamiętaj, że ich konto mogło zostać zhakowane i wykorzystane wbrew ich intencjom. Dotyczy to zwłaszcza sieci społecznościowych.

Żyjemy w czasach potrzeby wzmożonego zaufania. Zaufania w relacjach między ludzkich jak i zaufania wobec cyberrzeczywistości. Dzisiaj w erze komunikacji elektronicznej, gdzie tożsamość osoby jest tożsamością cyfrową, musimy zdawać sobie sprawę z nowych zagrożeń dla nas samych i firm, w których pracujemy, i którymi zarządzamy. Nie możemy bagatelizować problemu ani unikać tego tematu, gdyż dynamika wzrostu zagrożeń w ostatniej dekadzie jak i stopień automatyzacji ataków oznaczają, że niebezpieczeństwo czyha. Dlatego tak istotna jest edukacja w zakresie cyberbezpieczeństwa.

Wyłącznie naszą ostrożnością i świadomością możemy zapanować nad naszym cyberbezpieczeństwem.

Wiadomości budzące podejrzenie, prosimy przesyłać na adres: cert@t-mobile.pl w postaci załącznika w formacie .eml lub .msg.

bezpieczeństwo

Security Awareness

Cyber Security

CYBER RADY

.jpg&w=3840&q=75)