Cyber rady

Hakerzy atakują – nowa metoda „na dziecko”

Z myślą o naszym bezpieczeństwie, starujemy z nowym cyklem CYBER RADY. Będziemy w nim poruszać tematy związane z cyberbezpieczeństwem. W pierwszym artykule ostrzegamy przed nową metodą oszustów „na dziecko”. Chcemy zwrócić Twoją uwagę na to, jak ważna jest weryfikacja tożsamości. W tym artykule poznasz przykłady tej metody oraz skuteczne rady, jak uniknąć zagrożenia.

Mamy tendencje do szybkiej oceny sytuacji. Oceniamy i decydujemy: idę – nie idę, klikam – nie klikam, ufam – nie ufam. Jednak gdy cyberprzestępcy rozwijają nowe metody bardzo szybko, my też musimy prędko uodpornić się na ich ataki. Tym elementem, pomiędzy prostymi wyborami zero a jeden, jest weryfikacja tożsamości. Dzięki wzmożonej czujności i trzymaniu się prostych zasad, możesz uniknąć zagrożenia wycieku danych lub straty pieniędzy.

Najpopularniejsza metoda

Cyberprzestępczość nieustannie się rozwija i stanowi coraz większe zagrożenie dla każdego z nas. Najbardziej powszechnym zagrożeniem jest phishing, który polega na podszywaniu się pod znaną nam osobę, firmę bądź instytucję godną zaufania w celu wyłudzenia poufnych danych, uzyskania dostępu do urządzenia po to by wkraść się na konto bankowe lub do baz danych.

Co nowego w cyberprzestrzeni?

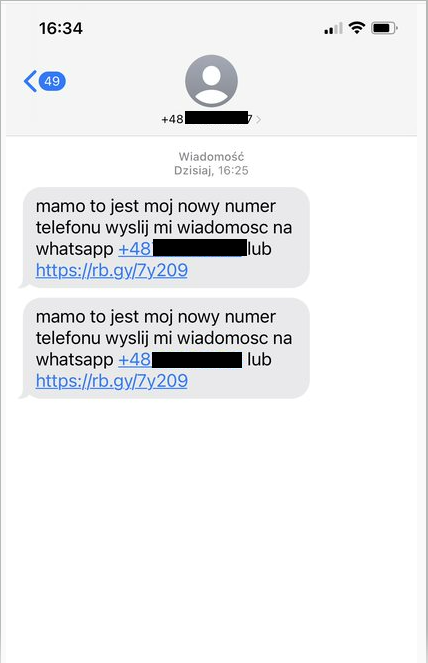

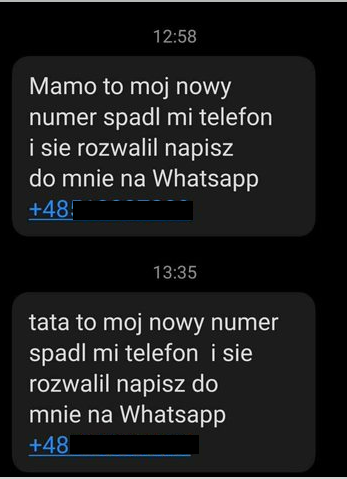

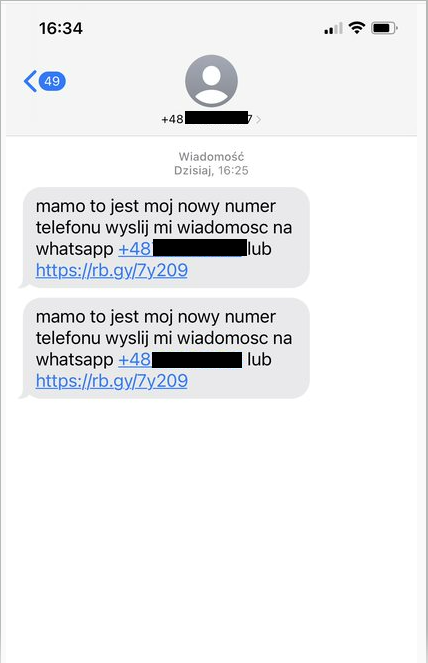

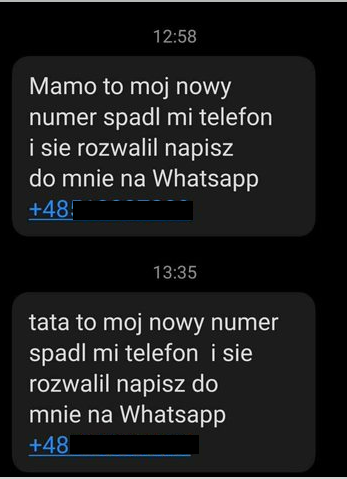

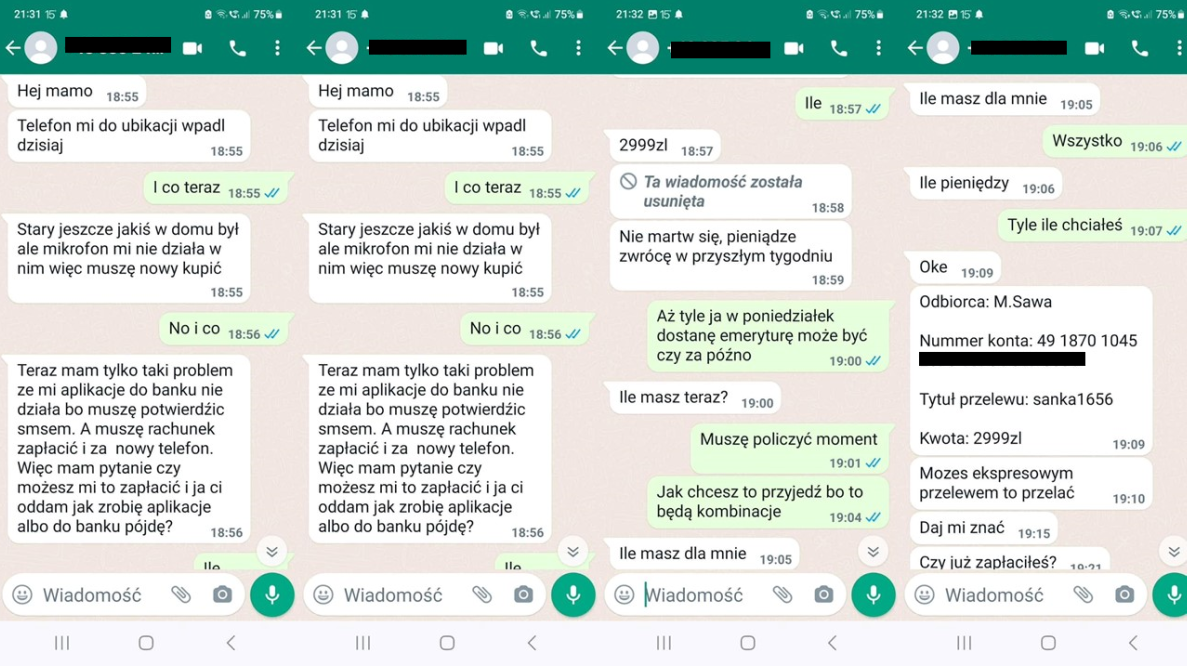

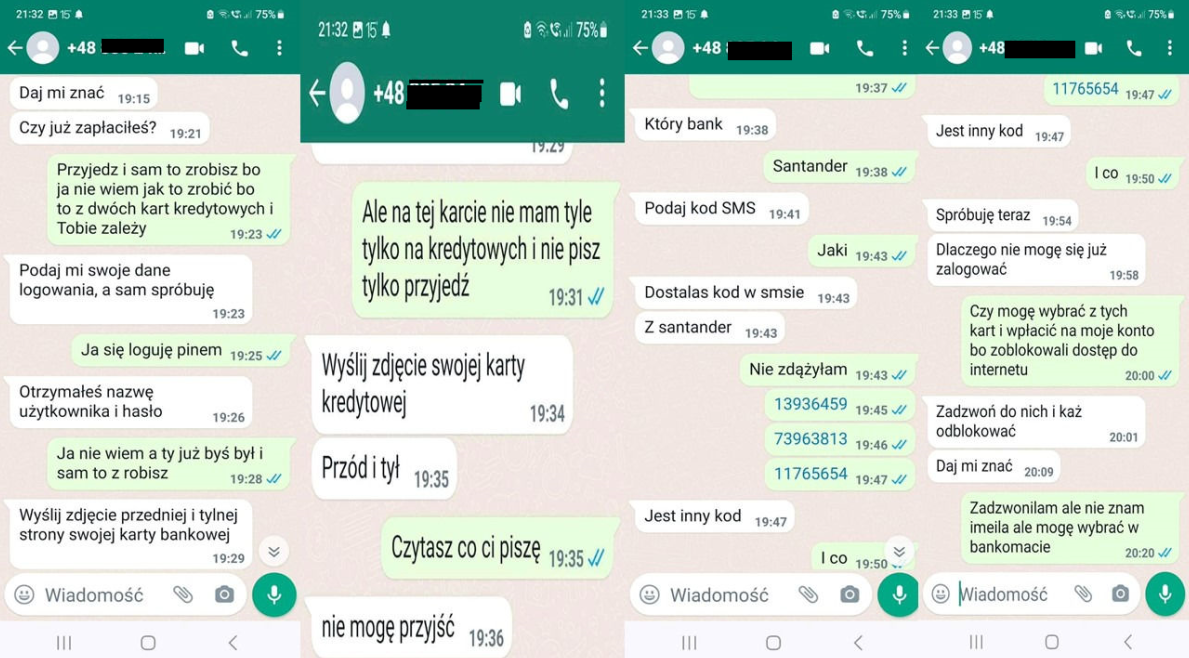

Hakerzy nie idą na urlop, oni wykorzystują nasz sezon urlopowy i szykują nowe formy ataków. Jedną z najnowszych metod wyłudzania i okradania jest jeszcze metoda, którą roboczo możemy nazwać „na dziecko”. Atakujący podszywają się pod dziecko, ze zniszczonym telefonem. Wysyłają wiadomość do swojej ofiary – tutaj rodzica, informują o nowym numerze telefonu i proszą o wysłanie wiadomości na WhatsApp. Następnie haker wciąż podszywając się pod dziecko prosi o pieniądze w związku z uszkodzonym telefonem.

Przykłady zgłoszonych do nas wiadomości

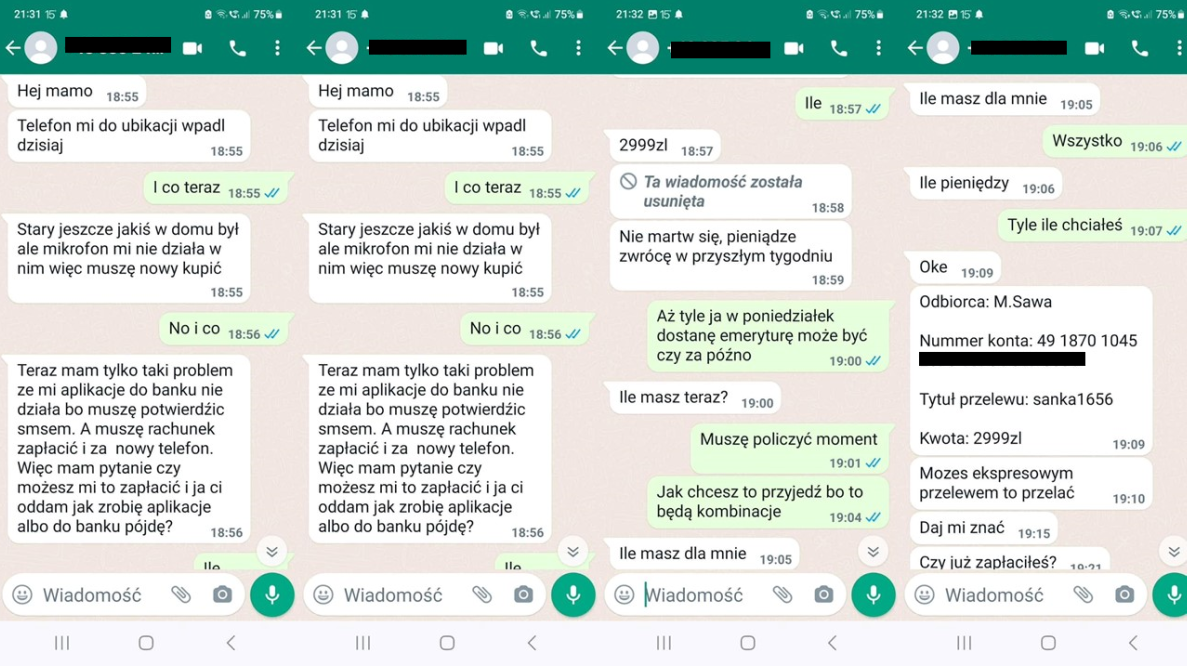

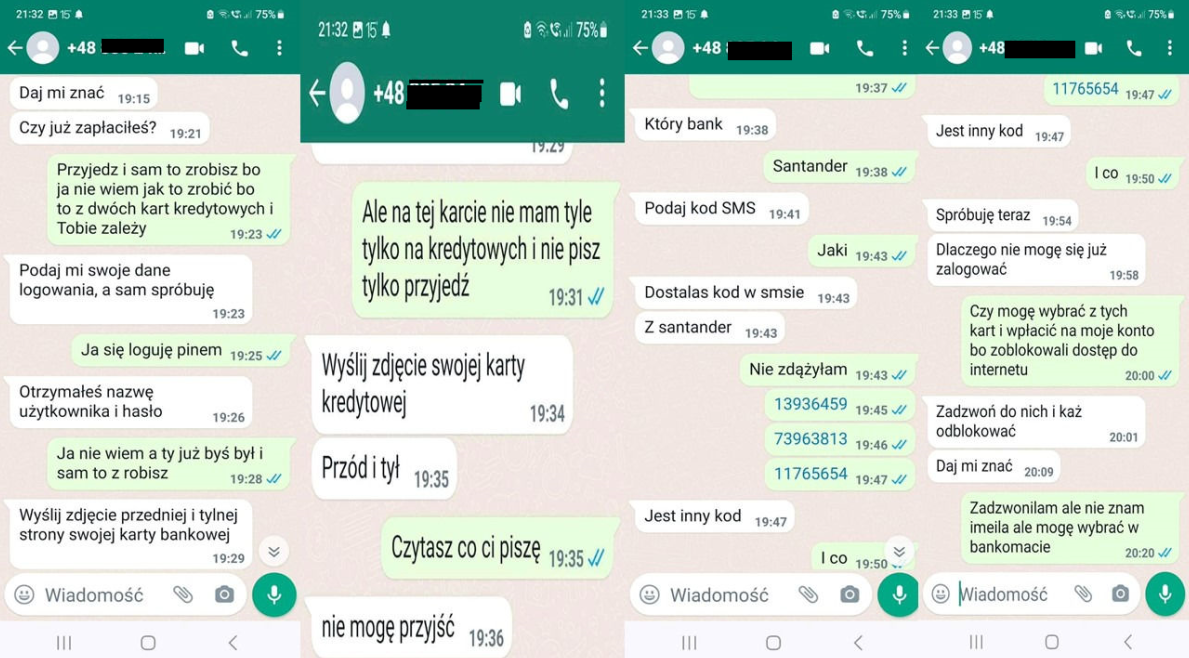

W tym przykładzie oszust podszywa się pod dziecko i skutecznie manipuluje ofiarą – matką, tak aby wykonała ona przelew.

Jak się zabezpieczyć

Te przykłady podkreślają jak istotna jest weryfikacja tożsamości. Nigdy nie należy przelewać pieniędzy nikomu, w żadnej formie, dopóki osoba ta do nas nie zadzwoni i nie uda nam się zweryfikować jej tożsamości. Wszelkie wiadomości, zarówno z nowych numerów, jak i z kont naszych znajomych, mogą pochodzić od oszustów. (W przypadku przejętych kont na Facebooku często stosowana jest metoda „na BLIK-a”).

Pamiętajmy, jeśli bliska nam osoba będzie naprawdę potrzebować pieniędzy, znajdzie sposób na to, by się z nami skontaktować i porozmawiać o całej sprawie. Historia z uszkodzonym mikrofonem, choć może być wiarygodna, powinna wzbudzić naszą czujność.

Jak sprawdzić czy rozmawiam z przestępcą?

Najprostszym sposobem weryfikacji jest kontakt z bliskim za pomocą znanego nam numeru lub innej ścieżki komunikacji, która jest powszechnie znana i stosowana przez obie strony (np. znany nam profil na mediach społecznościowych, standardowa rozmowa telefoniczna). Taka forma weryfikacji pozwala upewnić się, że rozmawiamy z osobą, która potrzebuje naszej pomocy a nie z przestępcą.

Gdzie zgłosić podejrzaną wiadomość?

Wiadomości budzące podejrzenie, prosimy przesyłać na adres: cert@t-mobile.pl w postaci załącznika w formacie .eml lub .msg.

Najpopularniejsza metoda

Cyberprzestępczość nieustannie się rozwija i stanowi coraz większe zagrożenie dla każdego z nas. Najbardziej powszechnym zagrożeniem jest phishing, który polega na podszywaniu się pod znaną nam osobę, firmę bądź instytucję godną zaufania w celu wyłudzenia poufnych danych, uzyskania dostępu do urządzenia po to by wkraść się na konto bankowe lub do baz danych.

Co nowego w cyberprzestrzeni?

Hakerzy nie idą na urlop, oni wykorzystują nasz sezon urlopowy i szykują nowe formy ataków. Jedną z najnowszych metod wyłudzania i okradania jest jeszcze metoda, którą roboczo możemy nazwać „na dziecko”. Atakujący podszywają się pod dziecko, ze zniszczonym telefonem. Wysyłają wiadomość do swojej ofiary – tutaj rodzica, informują o nowym numerze telefonu i proszą o wysłanie wiadomości na WhatsApp. Następnie haker wciąż podszywając się pod dziecko prosi o pieniądze w związku z uszkodzonym telefonem.

Przykłady zgłoszonych do nas wiadomości

W tym przykładzie oszust podszywa się pod dziecko i skutecznie manipuluje ofiarą – matką, tak aby wykonała ona przelew.

Jak się zabezpieczyć

Te przykłady podkreślają jak istotna jest weryfikacja tożsamości. Nigdy nie należy przelewać pieniędzy nikomu, w żadnej formie, dopóki osoba ta do nas nie zadzwoni i nie uda nam się zweryfikować jej tożsamości. Wszelkie wiadomości, zarówno z nowych numerów, jak i z kont naszych znajomych, mogą pochodzić od oszustów. (W przypadku przejętych kont na Facebooku często stosowana jest metoda „na BLIK-a”).

Pamiętajmy, jeśli bliska nam osoba będzie naprawdę potrzebować pieniędzy, znajdzie sposób na to, by się z nami skontaktować i porozmawiać o całej sprawie. Historia z uszkodzonym mikrofonem, choć może być wiarygodna, powinna wzbudzić naszą czujność.

Jak sprawdzić czy rozmawiam z przestępcą?

Najprostszym sposobem weryfikacji jest kontakt z bliskim za pomocą znanego nam numeru lub innej ścieżki komunikacji, która jest powszechnie znana i stosowana przez obie strony (np. znany nam profil na mediach społecznościowych, standardowa rozmowa telefoniczna). Taka forma weryfikacji pozwala upewnić się, że rozmawiamy z osobą, która potrzebuje naszej pomocy a nie z przestępcą.

Gdzie zgłosić podejrzaną wiadomość?

Wiadomości budzące podejrzenie, prosimy przesyłać na adres: cert@t-mobile.pl w postaci załącznika w formacie .eml lub .msg.

Security Awareness

Cyber Security

CYBER RADY